以其人之道還治其人之身 安全公司反擊,向黑客服務器植入惡意程序

在數字時代的攻防戰場上,網絡安全的邊界正以前所未有的速度被重新定義。一起安全公司采取主動措施,向黑客服務器植入惡意程序的事件,引發了業界關于網絡安全防御策略的廣泛討論。這不僅是對傳統被動防御模式的一次顛覆,也預示著網絡與信息安全軟件開發正步入一個更為復雜和動態的新階段。

事件背景:從被動防御到主動反擊

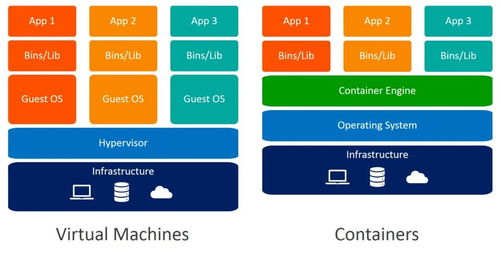

長期以來,網絡安全防御多采取“筑墻”策略——通過防火墻、入侵檢測系統、殺毒軟件等工具,構建層層防線以抵御外部攻擊。隨著黑客技術的日益精進,攻擊手段愈發隱蔽和高級,單純依靠被動防御已顯得力不從心。在此背景下,一些安全公司開始探索更為積極的防御方式,包括對攻擊源進行反向追蹤和干擾。

此次事件中,某安全公司在監測到持續來自特定黑客組織的惡意攻擊后,沒有僅僅滿足于封堵漏洞和清除威脅。相反,他們利用技術手段,反向滲透進黑客控制的服務器,并植入了特定的監控與干擾程序。這一行動旨在破壞黑客的基礎設施,收集其攻擊證據,甚至擾亂其后續攻擊計劃,實現了真正意義上的“以其人之道還治其人之身”。

技術實現:網絡與信息安全軟件的“矛”與“盾”

這種主動反擊策略的實現,高度依賴于先進的網絡與信息安全軟件開發技術。它要求安全專家不僅精通防御性編程,還需具備深厚的攻擊技術理解,能夠在法律和道德的框架內,開發出用于合法滲透和反制的工具。

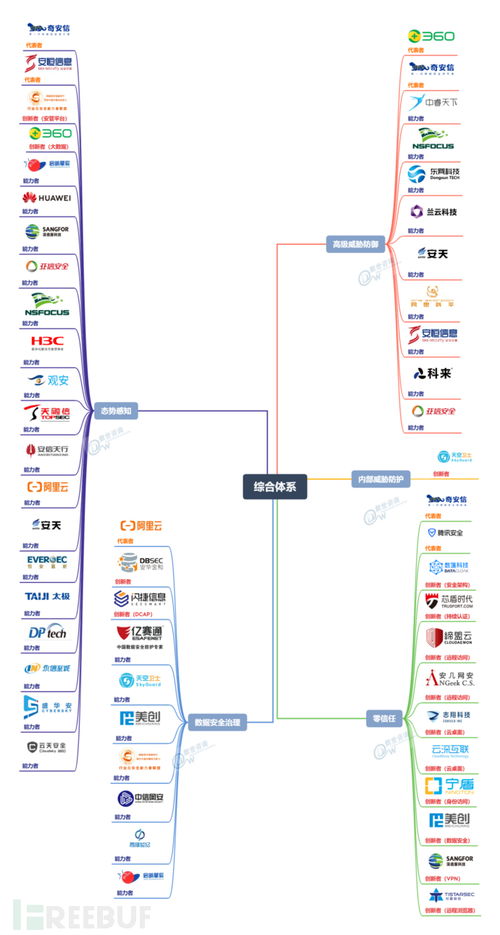

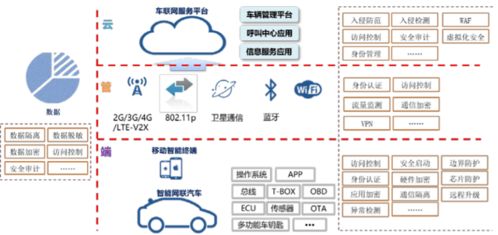

- 高級威脅情報分析:安全公司需要強大的威脅情報平臺,能夠精準溯源攻擊,識別出黑客基礎設施的關鍵節點(如命令與控制服務器)。這背后是數據分析、機器學習算法與網絡流量解析軟件的深度集成。

- 定制化滲透工具開發:為了成功植入惡意程序,安全團隊可能需要開發或利用特定的漏洞利用程序。這類軟件需要極高的精準度,確保只針對已確認的非法目標,并避免對無關系統造成損害。這考驗著軟件在隱蔽性、可靠性和可控性上的設計。

- 反制載荷的設計:植入的“惡意程序”并非傳統病毒,而是經過精心設計的、合法的反制工具。其功能可能包括:日志記錄、文件提取、系統干擾或甚至癱瘓攻擊能力。開發此類載荷需要在極端限制下運行,并確保其行為完全符合行動的法律授權目標。

- 自動化與協同防御系統:理想的主動防御并非單次行動,而應能整合到更廣泛的自動化安全體系中。未來的安全軟件可能包含“自動反擊”模塊,在滿足預設法律和風險條件時,對持續攻擊實施智能化、可度量的反制。

倫理與法律的雙重挑戰

盡管技術上行得通,但這種主動反擊策略卻行走在倫理與法律的灰色地帶。

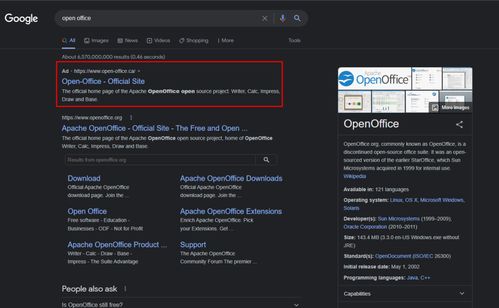

- 法律授權:在絕大多數司法管轄區,未經授權訪問計算機系統(即使對方是黑客)本身可能構成犯罪。安全公司必須獲得明確的法律授權(如執法部門的合作令),否則其行為可能與黑客無異,從“白帽”滑向“黑帽”。

- 行動比例原則:反擊的力度和范圍必須嚴格限制,與所受威脅成比例。例如,癱瘓一個正在發動分布式拒絕服務攻擊的服務器可能是合理的,但若因此導致無關服務中斷或數據銷毀,則可能引發嚴重法律后果。

- 誤傷風險:黑客服務器可能托管在無辜第三方或被劫持的設備上。攻擊基礎設施的復雜性使得精確打擊異常困難,存在顯著的誤傷風險。

- 升級螺旋:主動反擊可能激化沖突,促使黑客升級攻擊手段或擴大攻擊范圍,引發不可控的網絡軍備競賽。

對行業未來的啟示

這一事件標志著網絡安全思維從純粹的“防護”向包含“威懾”和“反制”的演進。對于網絡與信息安全軟件開發行業而言,這意味著:

- 技術融合:未來的安全軟件解決方案將不再是單純的防御套件,而可能集成威脅狩獵、主動探測甚至合法反制能力。開發團隊需要兼備攻擊與防御視角。

- 合規性設計:軟件設計必須將法律和倫理約束內置于架構之中,例如,通過“數字武器”的管控機制、行動審批工作流和詳盡的審計日志,確保所有操作的可追溯與可問責。

- 公私合作新模式:此類行動的成功往往依賴于安全公司與執法機構、情報部門緊密且合法的合作。軟件開發需支持安全、可控的信息共享和聯合行動接口。

- 人才培養新要求:行業需要更多既懂“黑”又守“白”的復合型人才,他們不僅技術精湛,還需具備強烈的法律意識和職業道德。

###

“以其人之道還治其人之身”在網絡安全領域的應用,是一把鋒利無比的雙刃劍。它展示了技術賦予防御者的強大能力,也暴露了隨之而來的巨大風險。這一趨勢無疑將推動網絡與信息安全軟件向著更智能、更主動、也更復雜的方向發展。技術的每一步躍進,都必須與完善的法律框架、清晰的倫理準則和全行業的審慎共識相伴而行。唯有如此,我們才能在震懾惡意攻擊者的牢牢守護網絡空間的秩序與正義,避免墜入以暴制暴的無限循環。安全的核心,最終仍應是保障與建設,而不僅僅是反擊與破壞。

如若轉載,請注明出處:http://www.zyyjmht.com.cn/product/41.html

更新時間:2026-02-10 14:54:38